K

KamilZiomalski

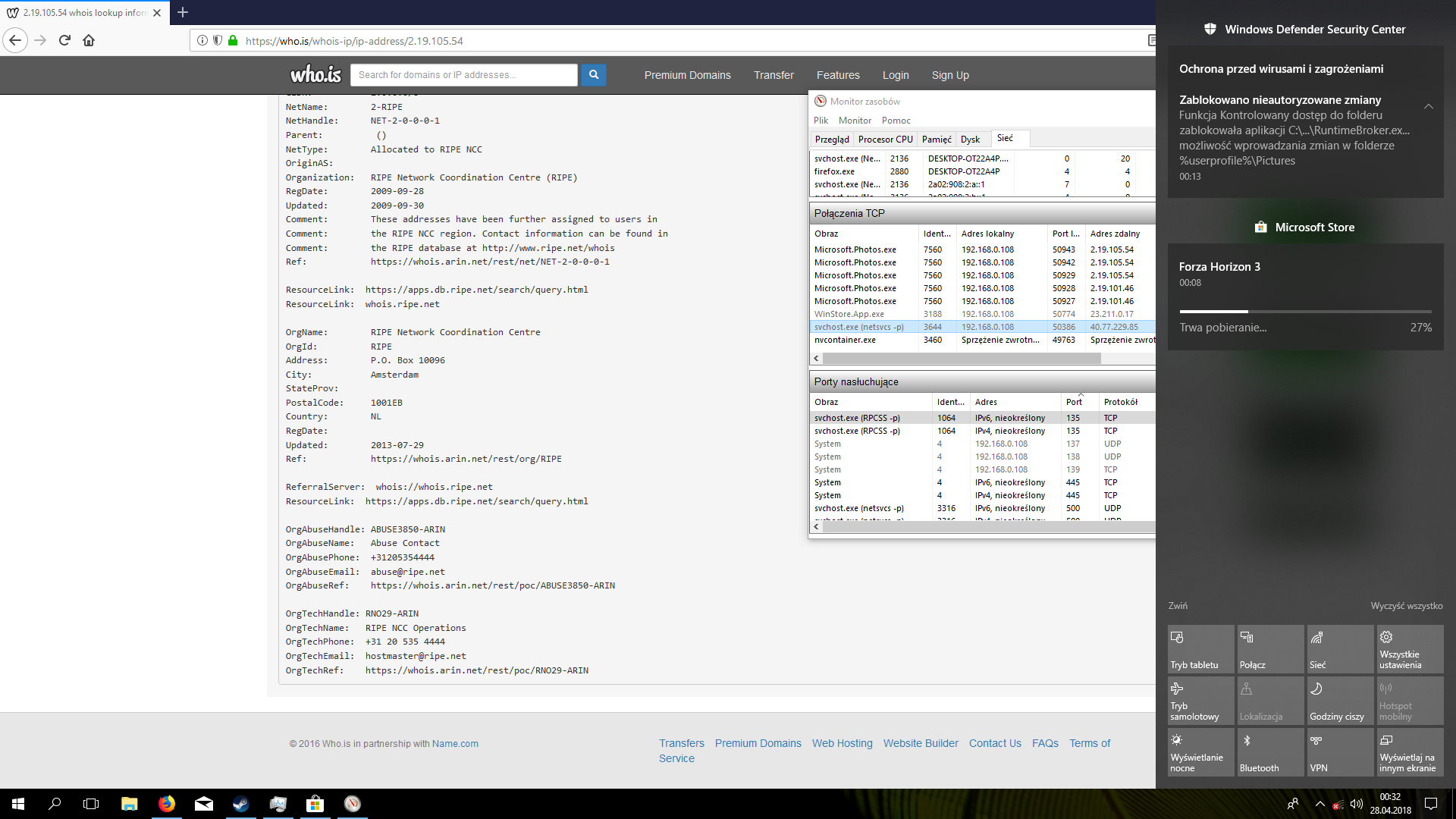

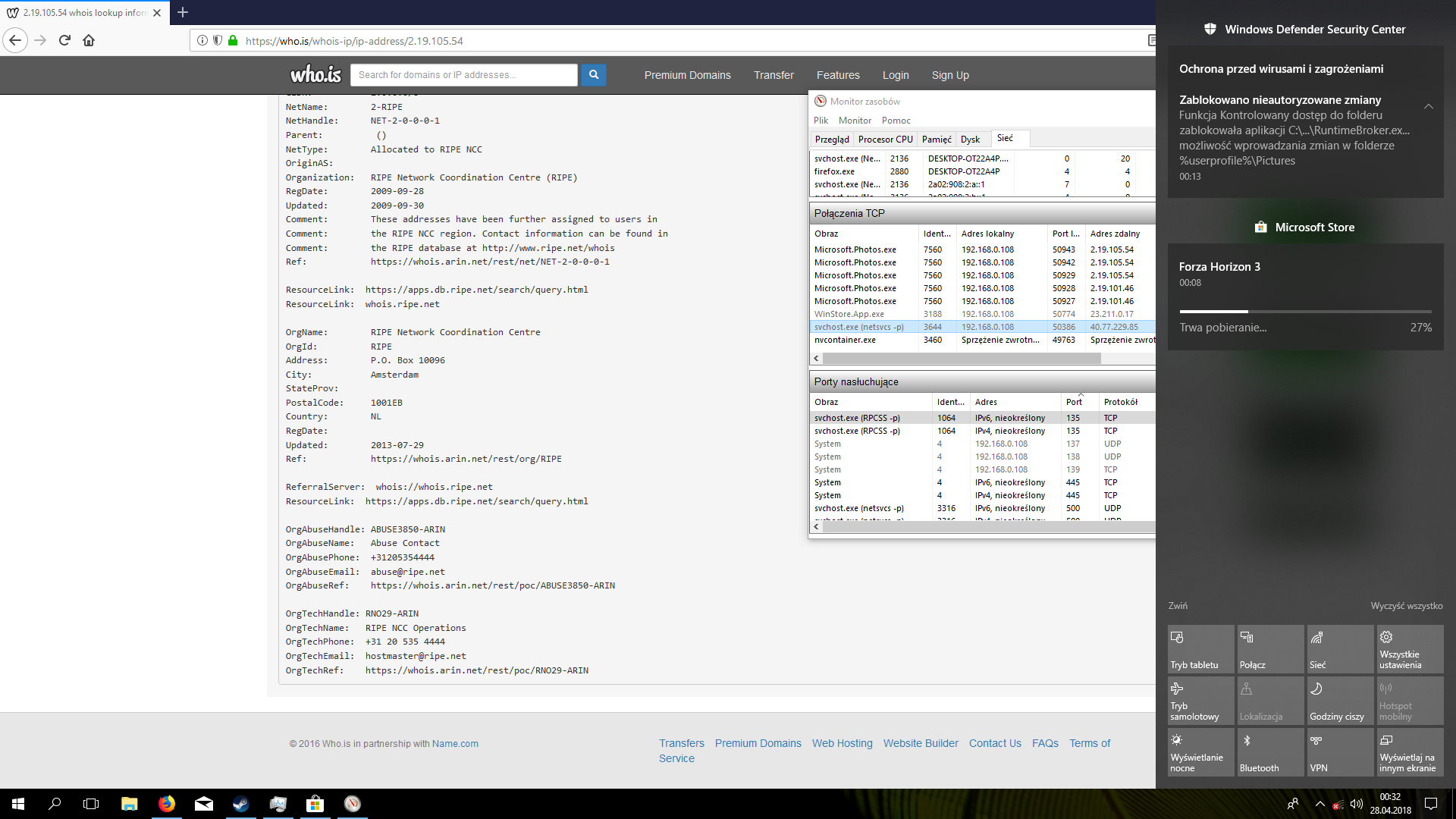

I got problem with my PC . abilities of my PC going down to 50 % from 12GB ram i got 8 GB usage (computer doing nothing). I got alwso open ports RPCSS all the time and system PID 4 is connected to IP`s . I found something more in logs so nobody wanna help me. In my country i put post on microsoft support forum like here but nobody is anwser.

Nazwa dziennika:Security

Źródło: Microsoft-Windows-Security-Auditing

Data: 07.05.2018 18:25:05

Identyfikator zdarzenia:4624

Kategoria zadania:Logowanie

Poziom: Informacje

Słowa kluczowe:Sukcesy inspekcji

Użytkownik: Nie dotyczy

Komputer: DESKTOP-OT22A4P

Opis:

Logowanie do konta zakończyło się pomyślnie.

Podmiot:

Identyfikator zabezpieczeń: SYSTEM

Nazwa konta: DESKTOP-OT22A4P$

Domena konta: WORKGROUP

Identyfikator logowania: 0x3E7

Informacje o logowaniu:

Typ logowania: 5

Ograniczony tryb administratora: -

Konto wirtualne: Nie

Token z podniesionymi uprawnieniami: Tak

Poziom personifikacji: Personifikacja

Nowe logowanie:

Identyfikator zabezpieczeń: SYSTEM

Nazwa konta: SYSTEM

Domena konta: NT-AUTORITÄT

Identyfikator logowania: 0x3E7

Połączony identyfikator logowania: 0x0

Nazwa konta sieciowego: -

Domena konta sieciowego: -

Identyfikator GUID logowania: {00000000-0000-0000-0000-000000000000}

Informacje o procesie:

Identyfikator procesu: 0x330

Nazwa procesu: C:\Windows\System32\services.exe

Informacje o sieci:

Nazwa stacji roboczej: -

Źródłowy adres sieciowy: -

Port źródłowy: -

Szczegółowe informacje o logowaniu:

Proces logowania: Advapi

Pakiet uwierzytelniania: Negotiate

Usługi przejściowe: -

Nazwa pakietu (tylko protokół NTLM): -

Długość klucza: 0

To zdarzenie jest generowane w przypadku utworzenia sesji logowania. Jest ono generowane na komputerze, do którego uzyskano dostęp.

Pola podmiotu wskazują konto w systemie lokalnym, z poziomu którego zażądano logowania. Najczęściej jest to usługa, taka jak usługa serwera, lub proces lokalny, taki jak Winlogon.exe lub Services.exe.

Pole typu logowania wskazuje rodzaj żądanego logowania. Najczęściej używane typy to 2 (interaktywne) i 3 (sieciowe).

Pola nowego logowania wskazują konto, dla którego utworzono nowe dane logowania, czyli konto, do którego nastąpiło zalogowanie.

Pola sieci wskazują lokalizację, z której pochodziło zdalne żądanie logowania. Nazwa stacji roboczej nie jest zawsze dostępna i w niektórych przypadkach jej pole może pozostać puste.

Poziom personifikacji wskazuje dostępny zakres personifikacji w procesie sesji logowania.

Pola informacji o uwierzytelnianiu zawierają szczegółowe informacje o danym żądaniu logowania.

- Identyfikator GUID logowania to unikatowy identyfikator, który może być używany do skorelowania tego zdarzenia ze zdarzeniem centrum dystrybucji kluczy.

- Usługi przejściowe wskazują, które usługi pośrednie uczestniczyły w tym żądaniu logowania.

- Nazwa pakietu wskazuje, który protokół podrzędny spośród protokołów NTLM został użyty.

- Długość klucza wskazuje długość wygenerowanego klucza sesji. Jeśli nie zażądano klucza sesji, będzie to wartość 0.

Kod XML zdarzenia:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

<System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" />

<EventID>4624</EventID>

<Version>2</Version>

<Level>0</Level>

<Task>12544</Task>

<Opcode>0</Opcode>

<Keywords>0x8020000000000000</Keywords>

<TimeCreated SystemTime="2018-05-07T16:25:05.540287600Z" />

<EventRecordID>34748</EventRecordID>

<Correlation ActivityID="{4BDBF84E-E5F7-0003-86F8-DB4BF7E5D301}" />

<Execution ProcessID="828" ThreadID="7032" />

<Channel>Security</Channel>

<Computer>DESKTOP-OT22A4P</Computer>

<Security />

</System>

<EventData>

<Data Name="SubjectUserSid">S-1-5-18</Data>

<Data Name="SubjectUserName">DESKTOP-OT22A4P$</Data>

<Data Name="SubjectDomainName">WORKGROUP</Data>

<Data Name="SubjectLogonId">0x3e7</Data>

<Data Name="TargetUserSid">S-1-5-18</Data>

<Data Name="TargetUserName">SYSTEM</Data>

<Data Name="TargetDomainName">NT-AUTORITÄT</Data>

<Data Name="TargetLogonId">0x3e7</Data>

<Data Name="LogonType">5</Data>

<Data Name="LogonProcessName">Advapi </Data>

<Data Name="AuthenticationPackageName">Negotiate</Data>

<Data Name="WorkstationName">-</Data>

<Data Name="LogonGuid">{00000000-0000-0000-0000-000000000000}</Data>

<Data Name="TransmittedServices">-</Data>

<Data Name="LmPackageName">-</Data>

<Data Name="KeyLength">0</Data>

<Data Name="ProcessId">0x330</Data>

<Data Name="ProcessName">C:\Windows\System32\services.exe</Data>

<Data Name="IpAddress">-</Data>

<Data Name="IpPort">-</Data>

<Data Name="ImpersonationLevel">%%1833</Data>

<Data Name="RestrictedAdminMode">-</Data>

<Data Name="TargetOutboundUserName">-</Data>

<Data Name="TargetOutboundDomainName">-</Data>

<Data Name="VirtualAccount">%%1843</Data>

<Data Name="TargetLinkedLogonId">0x0</Data>

<Data Name="ElevatedToken">%%1842</Data>

</EventData>

</Event>

- System

- Provider

[ Name] Microsoft-Windows-Security-Auditing

[ Guid] {54849625-5478-4994-A5BA-3E3B0328C30D}

EventID 4624

Version 2

Level 0

Task 12544

Opcode 0

Keywords 0x8020000000000000

- TimeCreated

[ SystemTime] 2018-05-07T16:25:05.540287600Z

EventRecordID 34748

- Correlation

[ ActivityID] {4BDBF84E-E5F7-0003-86F8-DB4BF7E5D301}

- Execution

[ ProcessID] 828

[ ThreadID] 7032

Channel Security

Computer DESKTOP-OT22A4P

Security

- EventData

SubjectUserSid S-1-5-18

SubjectUserName DESKTOP-OT22A4P$

SubjectDomainName WORKGROUP

SubjectLogonId 0x3e7

TargetUserSid S-1-5-18

TargetUserName SYSTEM

TargetDomainName NT-AUTORITÄT

TargetLogonId 0x3e7

LogonType 5

LogonProcessName Advapi

AuthenticationPackageName Negotiate

WorkstationName -

LogonGuid {00000000-0000-0000-0000-000000000000}

TransmittedServices -

LmPackageName -

KeyLength 0

ProcessId 0x330

ProcessName C:\Windows\System32\services.exe

IpAddress -

IpPort -

ImpersonationLevel %%1833

RestrictedAdminMode -

TargetOutboundUserName -

TargetOutboundDomainName -

VirtualAccount %%1843

TargetLinkedLogonId 0x0

ElevatedToken %%1842

Continue reading...

Nazwa dziennika:Security

Źródło: Microsoft-Windows-Security-Auditing

Data: 07.05.2018 18:25:05

Identyfikator zdarzenia:4624

Kategoria zadania:Logowanie

Poziom: Informacje

Słowa kluczowe:Sukcesy inspekcji

Użytkownik: Nie dotyczy

Komputer: DESKTOP-OT22A4P

Opis:

Logowanie do konta zakończyło się pomyślnie.

Podmiot:

Identyfikator zabezpieczeń: SYSTEM

Nazwa konta: DESKTOP-OT22A4P$

Domena konta: WORKGROUP

Identyfikator logowania: 0x3E7

Informacje o logowaniu:

Typ logowania: 5

Ograniczony tryb administratora: -

Konto wirtualne: Nie

Token z podniesionymi uprawnieniami: Tak

Poziom personifikacji: Personifikacja

Nowe logowanie:

Identyfikator zabezpieczeń: SYSTEM

Nazwa konta: SYSTEM

Domena konta: NT-AUTORITÄT

Identyfikator logowania: 0x3E7

Połączony identyfikator logowania: 0x0

Nazwa konta sieciowego: -

Domena konta sieciowego: -

Identyfikator GUID logowania: {00000000-0000-0000-0000-000000000000}

Informacje o procesie:

Identyfikator procesu: 0x330

Nazwa procesu: C:\Windows\System32\services.exe

Informacje o sieci:

Nazwa stacji roboczej: -

Źródłowy adres sieciowy: -

Port źródłowy: -

Szczegółowe informacje o logowaniu:

Proces logowania: Advapi

Pakiet uwierzytelniania: Negotiate

Usługi przejściowe: -

Nazwa pakietu (tylko protokół NTLM): -

Długość klucza: 0

To zdarzenie jest generowane w przypadku utworzenia sesji logowania. Jest ono generowane na komputerze, do którego uzyskano dostęp.

Pola podmiotu wskazują konto w systemie lokalnym, z poziomu którego zażądano logowania. Najczęściej jest to usługa, taka jak usługa serwera, lub proces lokalny, taki jak Winlogon.exe lub Services.exe.

Pole typu logowania wskazuje rodzaj żądanego logowania. Najczęściej używane typy to 2 (interaktywne) i 3 (sieciowe).

Pola nowego logowania wskazują konto, dla którego utworzono nowe dane logowania, czyli konto, do którego nastąpiło zalogowanie.

Pola sieci wskazują lokalizację, z której pochodziło zdalne żądanie logowania. Nazwa stacji roboczej nie jest zawsze dostępna i w niektórych przypadkach jej pole może pozostać puste.

Poziom personifikacji wskazuje dostępny zakres personifikacji w procesie sesji logowania.

Pola informacji o uwierzytelnianiu zawierają szczegółowe informacje o danym żądaniu logowania.

- Identyfikator GUID logowania to unikatowy identyfikator, który może być używany do skorelowania tego zdarzenia ze zdarzeniem centrum dystrybucji kluczy.

- Usługi przejściowe wskazują, które usługi pośrednie uczestniczyły w tym żądaniu logowania.

- Nazwa pakietu wskazuje, który protokół podrzędny spośród protokołów NTLM został użyty.

- Długość klucza wskazuje długość wygenerowanego klucza sesji. Jeśli nie zażądano klucza sesji, będzie to wartość 0.

Kod XML zdarzenia:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

<System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" />

<EventID>4624</EventID>

<Version>2</Version>

<Level>0</Level>

<Task>12544</Task>

<Opcode>0</Opcode>

<Keywords>0x8020000000000000</Keywords>

<TimeCreated SystemTime="2018-05-07T16:25:05.540287600Z" />

<EventRecordID>34748</EventRecordID>

<Correlation ActivityID="{4BDBF84E-E5F7-0003-86F8-DB4BF7E5D301}" />

<Execution ProcessID="828" ThreadID="7032" />

<Channel>Security</Channel>

<Computer>DESKTOP-OT22A4P</Computer>

<Security />

</System>

<EventData>

<Data Name="SubjectUserSid">S-1-5-18</Data>

<Data Name="SubjectUserName">DESKTOP-OT22A4P$</Data>

<Data Name="SubjectDomainName">WORKGROUP</Data>

<Data Name="SubjectLogonId">0x3e7</Data>

<Data Name="TargetUserSid">S-1-5-18</Data>

<Data Name="TargetUserName">SYSTEM</Data>

<Data Name="TargetDomainName">NT-AUTORITÄT</Data>

<Data Name="TargetLogonId">0x3e7</Data>

<Data Name="LogonType">5</Data>

<Data Name="LogonProcessName">Advapi </Data>

<Data Name="AuthenticationPackageName">Negotiate</Data>

<Data Name="WorkstationName">-</Data>

<Data Name="LogonGuid">{00000000-0000-0000-0000-000000000000}</Data>

<Data Name="TransmittedServices">-</Data>

<Data Name="LmPackageName">-</Data>

<Data Name="KeyLength">0</Data>

<Data Name="ProcessId">0x330</Data>

<Data Name="ProcessName">C:\Windows\System32\services.exe</Data>

<Data Name="IpAddress">-</Data>

<Data Name="IpPort">-</Data>

<Data Name="ImpersonationLevel">%%1833</Data>

<Data Name="RestrictedAdminMode">-</Data>

<Data Name="TargetOutboundUserName">-</Data>

<Data Name="TargetOutboundDomainName">-</Data>

<Data Name="VirtualAccount">%%1843</Data>

<Data Name="TargetLinkedLogonId">0x0</Data>

<Data Name="ElevatedToken">%%1842</Data>

</EventData>

</Event>

- System

- Provider

[ Name] Microsoft-Windows-Security-Auditing

[ Guid] {54849625-5478-4994-A5BA-3E3B0328C30D}

EventID 4624

Version 2

Level 0

Task 12544

Opcode 0

Keywords 0x8020000000000000

- TimeCreated

[ SystemTime] 2018-05-07T16:25:05.540287600Z

EventRecordID 34748

- Correlation

[ ActivityID] {4BDBF84E-E5F7-0003-86F8-DB4BF7E5D301}

- Execution

[ ProcessID] 828

[ ThreadID] 7032

Channel Security

Computer DESKTOP-OT22A4P

Security

- EventData

SubjectUserSid S-1-5-18

SubjectUserName DESKTOP-OT22A4P$

SubjectDomainName WORKGROUP

SubjectLogonId 0x3e7

TargetUserSid S-1-5-18

TargetUserName SYSTEM

TargetDomainName NT-AUTORITÄT

TargetLogonId 0x3e7

LogonType 5

LogonProcessName Advapi

AuthenticationPackageName Negotiate

WorkstationName -

LogonGuid {00000000-0000-0000-0000-000000000000}

TransmittedServices -

LmPackageName -

KeyLength 0

ProcessId 0x330

ProcessName C:\Windows\System32\services.exe

IpAddress -

IpPort -

ImpersonationLevel %%1833

RestrictedAdminMode -

TargetOutboundUserName -

TargetOutboundDomainName -

VirtualAccount %%1843

TargetLinkedLogonId 0x0

ElevatedToken %%1842

Continue reading...